Certains SSD annoncent la prise en charge du «chiffrement matériel». Si vous activez BitLocker sur Windows, Microsoft approuve votre SSD et ne fait rien. Mais les chercheurs ont découvert que de nombreux SSD font un travail terrible, ce qui signifie que BitLocker ne fournit pas de cryptage sécurisé.

: Microsoft a publié un avis de sécurité à propos de ce problème. Il comprend une commande que vous pouvez utiliser pour vérifier si vous utilisez un cryptage matériel ou logiciel.

: Près d’un an plus tard, BitLocker ne fait plus confiance à votre SSD, vous pouvez donc lui faire confiance à nouveau.

De nombreux SSD n’implémentent pas correctement le chiffrement

Même si vous activez le chiffrement BitLocker sur un système, Windows 10 peut ne pas chiffrer réellement vos données. Au lieu de cela, Windows 10 peut compter sur votre SSD pour le faire, et le cryptage de votre SSD peut être facilement cassé.

C’est la conclusion d’un nouveau papier par des chercheurs de l’Université Radbound. Ils ont procédé à une ingénierie inverse des firmwares de nombreux disques SSD et ont découvert une variété de problèmes avec le «cryptage matériel» de nombreux disques SSD.

Les chercheurs ont testé des disques Crucial et Samsung, mais nous ne serions certainement pas surpris si d’autres fabricants avaient des problèmes majeurs. Même si vous ne possédez aucun de ces lecteurs spécifiques, vous devriez vous inquiéter.

Par exemple, le Crucial MX300 inclut un mot de passe principal vide par défaut. Oui, c’est vrai – il a un mot de passe principal défini sur rien, et ce mot de passe vide donne accès à la clé de chiffrement qui crypte vos fichiers. C’est fou.

Le SSD crypté a un mot de passe principal défini sur «». Mais ne vous inquiétez pas, clients, vous pouvez le désactiver! Tout ira bien. pic.twitter.com/hSlPCMyHsi

– Matthew Green (@matthew_d_green) 5 novembre 2018

BitLocker fait confiance aux SSD, mais les SSD ne font pas leur travail

Cela n’aurait normalement pas d’importance – après tout, qui utilise le chiffrement matériel sur un SSD? Les utilisateurs de Windows utiliseraient BitLocker à la place. Et BitLocker crypte les fichiers avant de les stocker sur le SSD, non?

Faux. Si votre ordinateur dispose d’un lecteur SSD qui indique qu’il peut gérer le chiffrement matériel, BitLocker ne fait rien du tout. BitLocker fait simplement confiance au SSD pour crypter vos fichiers, abandonnant toute responsabilité. Et, comme les chercheurs l’ont constaté, les fabricants de SSD ont de sérieux problèmes pour implémenter correctement le cryptage.

Même si vous choisissez de chiffrer le disque dur de votre ordinateur portable avec BitLocker, vous comptez désormais sur la société qui a fabriqué le SSD de votre ordinateur portable. Pensez-vous que le fabricant du lecteur de votre ordinateur portable a fait du bon travail? Savez-vous même quelle entreprise a fabriqué le SSD interne de votre ordinateur portable? Le fabricant de votre ordinateur portable a-t-il pensé à cela avant de choisir un fournisseur de disque dur?

BitLocker sur Windows 7 ne prend pas en charge le «déchargement du chiffrement sur les disques durs chiffrés», comme le Documentation le met. En d’autres termes, il s’agit d’une nouvelle fonctionnalité de Windows 10, donc les systèmes Windows 7 n’auront pas le même problème.

Comment faire en sorte que BitLocker utilise le chiffrement logiciel

Si vous utilisez le chiffrement BitLocker sur un SSD, vous pouvez dire à BitLocker d’éviter d’utiliser le chiffrement matériel et d’utiliser plutôt le chiffrement logiciel. Mais cela nécessite une stratégie de groupe. La stratégie de groupe n’est disponible que sur Windows 10 Professionnel, mais la version standard de BitLocker l’est également.

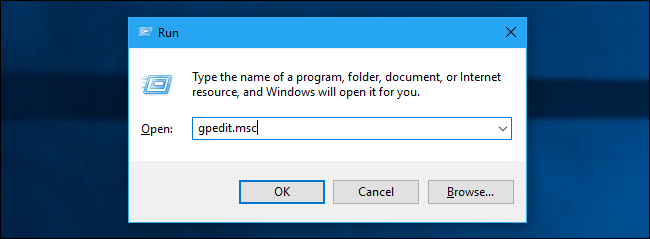

Sur un seul PC, ouvrez l’éditeur de stratégie de groupe local en appuyant sur Windows + R, en tapant «gpedit.msc» dans la boîte de dialogue Exécuter et en appuyant sur Entrée.

Dirigez-vous vers l’emplacement suivant:

Computer ConfigurationAdministrative TemplatesWindows ComponentsBitLocker Drive EncryptionFixed Data Drives

Double-cliquez sur l’option «Configurer l’utilisation du chiffrement matériel pour les lecteurs de données fixes» dans le volet droit.

Sélectionnez l’option « Désactivé » et cliquez sur « OK ».

Microsoft dit que vous devez ensuite déchiffrer et rechiffrer le lecteur avant que cette modification ne prenne effet.

Comment chiffrer votre SSD sans BitLocker

Plutôt que de compter sur BitLocker, vous pouvez également utiliser l’open-source VeraCrypt outil pour crypter votre lecteur système Windows ou tout autre lecteur. Il est basé sur le logiciel TrueCrypt, dont vous avez peut-être entendu parler.

Contrairement à BitLocker, VeraCrypt est également disponible pour les utilisateurs de Windows 10 Famille et Windows 7 Famille. Vous n’avez pas à payer 100 $ pour le cryptage. VeraCrypt ne compte jamais sur les disques SSD pour faire le travail de cryptage – VeraCrypt gère toujours le cryptage lui-même.

Attention: Certaines grandes mises à jour de Windows 10 ont causé des problèmes avec VeraCrypt dans le passé. Nous recommandons d’avoir médias de sauvetage à portée de main, juste au cas où. Vous n’aurez pas ces problèmes si vous vous en tenez à BitLocker, nous vous recommandons donc d’utiliser BitLocker et de désactiver le chiffrement matériel.

Pourquoi BitLocker fait-il confiance aux SSD?

Lorsqu’il est disponible, le chiffrement matériel peut être plus rapide que le chiffrement logiciel. Ainsi, si un SSD était doté d’une solide technologie de cryptage matérielle, le fait de s’appuyer sur ce SSD entraînerait une amélioration des performances.

Malheureusement, il semble que de nombreux fabricants de SSD ne puissent pas être fiables pour mettre en œuvre cela correctement. Si vous avez besoin d’un chiffrement, il vaut mieux utiliser le chiffrement logiciel de BitLocker pour ne pas avoir à faire confiance à la sécurité de votre SSD.

Dans un monde parfait, le chiffrement accéléré par le matériel est définitivement meilleur. C’est l’une des raisons pour lesquelles Apple inclut une puce de sécurité T2 sur son nouveaux Mac. La puce T2 utilise un moteur de cryptage accéléré par le matériel pour crypter et décrypter rapidement les données stockées sur le SSD interne du Mac.

Mais votre PC Windows n’utilise pas de technologie comme celle-là – il dispose d’un SSD d’un fabricant qui n’a probablement pas passé beaucoup de temps à penser à la sécurité. Et ce n’est pas bon.