Une vulnérabilité récemment découverte dans macOS High Sierra permet à toute personne ayant accès à votre ordinateur portable de créer rapidement un compte root sans entrer de mot de passe, en contournant les protocoles de sécurité que vous avez configurés.

Il est facile d’exagérer les problèmes de sécurité. Ce n’est pas un de ces moments. C’est vraiment mauvais.

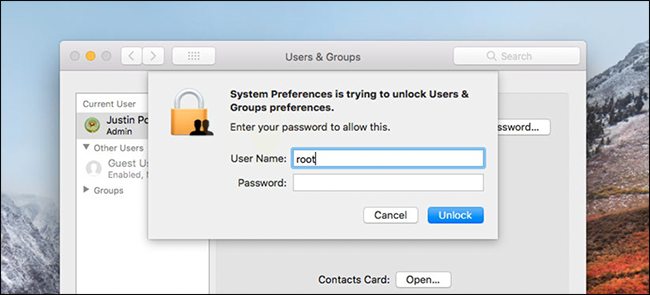

Vous pouvez y accéder via Préférences Système> Utilisateurs et groupes> Cliquez sur le verrou pour apporter des modifications. Ensuite, utilisez « root » sans mot de passe. Et essayez-le plusieurs fois. Le résultat est incroyable! pic.twitter.com/m11qrEvECs

– Lemi Orhan Ergin (@lemiorhan) 28 novembre 2017

Comment fonctionne l’exploit

L’exploit peut être exécuté de plusieurs manières, mais le moyen le plus simple de voir comment cela fonctionne est dans les Préférences Système. L’attaquant n’a qu’à se diriger vers Utilisateurs et groupes, cliquer sur le verrou en bas à gauche, puis essayer de se connecter en tant que «root» sans mot de passe.

La première fois que vous faites cela, étonnamment, un compte root sans mot de passe est créé. La deuxième fois, vous vous connecterez en tant que root. Dans nos tests, cela fonctionne indépendamment du fait que l’utilisateur actuel soit un administrateur ou non.

Cela donne à l’attaquant l’accès à toutes les préférences de l’administrateur dans les Préférences Système… mais ce n’est que le début, car vous avez créé un nouvel utilisateur root à l’échelle du système sans mot de passe.

Après avoir suivi les étapes ci-dessus, l’attaquant peut alors se déconnecter et choisir l’option «Autre» qui apparaît sur l’écran de connexion.

De là, l’attaquant peut entrer «root» comme nom d’utilisateur et laisser le champ de mot de passe vide. Après avoir appuyé sur Entrée, ils seront connectés avec tous les privilèges d’administrateur système.

Ils peuvent désormais accéder à n’importe quel fichier sur le lecteur, même s’il est autrement protégé par FileVault. Ils peuvent changer le mot de passe de n’importe quel utilisateur, ce qui leur permet de se connecter et d’accéder à des éléments tels que les mots de passe de messagerie et de navigateur.

C’est un accès complet. Tout ce que vous pouvez imaginer qu’un attaquant peut faire, il peut le faire avec cet exploit.

Et selon les fonctionnalités de partage que vous avez activées, il est possible que tout cela se produise à distance. Au moins un utilisateur a déclenché l’exploit à distance en utilisant le partage d’écran, par exemple.

Si certains services de partage sont activés sur la cible – cette attaque semble fonctionner 💯 à distance 🙈💀☠️ (la tentative de connexion active / crée le compte root avec un pw vide) Oh Apple 🍎😷🤒🤕 pic.twitter.com/lbhzWZLk4v

– patrick wardle (@patrickwardle) 28 novembre 2017

Si le partage d’écran est activé, c’est probablement une bonne idée de le désactiver, mais qui peut dire combien d’autres moyens potentiels existent pour déclencher ce problème? Les utilisateurs de Twitter ont démontré façons de le lancer à l’aide du terminal, ce qui signifie que SSH est également un vecteur potentiel. Il n’y a probablement pas de fin de façon dont cela peut être déclenché, à moins que vous ne configuriez vous-même un compte root et ne le verrouillez.

Comment tout cela fonctionne-t-il réellement? Patrick Wardle, chercheur en sécurité Mac explique tout ici avec beaucoup de détails. C’est assez sombre.

La mise à jour de votre Mac peut ou non résoudre le problème

Depuis le 29 novembre 2017, il y a un patch disponible pour ce problème.

C’est une fois où vous ne devriez vraiment, vraiment pas ignorer cette invite.

C’est une fois où vous ne devriez vraiment, vraiment pas ignorer cette invite.

Mais Apple a même gâché le patch. Si vous exécutiez 10.13, avez installé le correctif, puis mis à niveau vers 10.13.1, le problème a été réintroduit. Apple aurait dû patcher 10.13.1, une mise à jour parue quelques semaines plus tôt, en plus de publier le patch général. Ils ne l’ont pas fait, ce qui signifie que certains utilisateurs installent des «mises à jour» qui annulent le correctif de sécurité, ramenant l’exploit.

Donc, même si nous recommandons toujours de mettre à jour votre Mac, vous devriez probablement également suivre les étapes ci-dessous pour fermer le bogue vous-même.

En outre, certains utilisateurs signalent que le correctif interrompt le partage de fichiers local. Selon Apple, vous pouvez résoudre le problème en ouvrant le terminal et en exécutant la commande suivante:

sudo /usr/libexec/configureLocalKDC

Le partage de fichiers devrait fonctionner après cela. C’est frustrant, mais des bugs comme celui-ci sont le prix à payer pour des correctifs rapides.

Protégez-vous en activant la racine avec un mot de passe

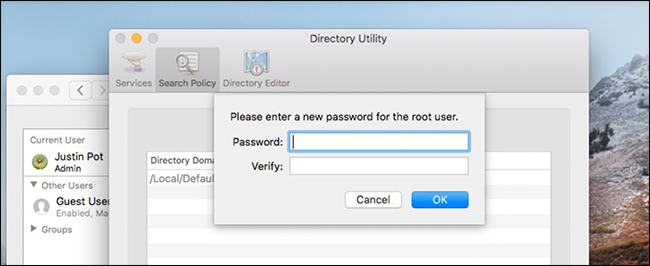

Même si un correctif a été publié, certains utilisateurs peuvent toujours rencontrer le bogue. Il existe cependant une solution manuelle pour y remédier: il vous suffit d’activer le compte root avec un mot de passe.

Pour ce faire, allez dans Préférences Système> Utilisateurs et groupes, puis cliquez sur l’élément «Options de connexion» dans le panneau de gauche. Ensuite, cliquez sur le bouton «Rejoindre» à côté de «Serveur de compte réseau» et un nouveau panneau apparaîtra.

Cliquez sur «Open Directory Utility» et une nouvelle fenêtre s’ouvrira.

Cliquez sur le bouton de verrouillage, puis entrez votre nom d’utilisateur et votre mot de passe lorsque vous y êtes invité.

Cliquez maintenant sur Modifier> Activer l’utilisateur racine dans la barre de menus.

Entrez un mot de passe sécurisé.

L’exploit ne fonctionnera plus, car votre système aura déjà un compte root activé avec un mot de passe réel qui lui est attaché.

Continuez à installer les mises à jour

Soyons clairs: c’était une énorme erreur de la part d’Apple, et le correctif de sécurité ne fonctionnant pas (et interrompant le partage de fichiers) est encore plus embarrassant. Cela dit, l’exploit était suffisamment grave pour qu’Apple doive agir rapidement. Nous pensons que vous devez absolument installer le patch disponible pour ce problème et activez un mot de passe root. Espérons que bientôt Apple résoudra ces problèmes avec un autre correctif.

Mettez à jour votre Mac: n’ignorez pas ces invites. Ils sont là pour une raison.