La sécurité des routeurs grand public est assez mauvaise. Les attaquants profitent des fabricants nonchalants et attaquent de grandes quantités de routeurs. Voici comment vérifier si votre routeur a été compromis.

Le marché des routeurs domestiques ressemble beaucoup au marché des smartphones Android. Les fabricants produisent un grand nombre d’appareils différents et ne se soucient pas de les mettre à jour, ce qui les expose à des attaques.

Comment votre routeur peut rejoindre le côté obscur

Les attaquants cherchent souvent à modifier le paramètre du serveur DNS sur votre routeur, en le dirigeant vers un serveur DNS malveillant. Lorsque vous essayez de vous connecter à un site Web (par exemple, le site Web de votre banque), le serveur DNS malveillant vous demande de vous rendre sur un site de phishing à la place. Vous pouvez toujours indiquer bankofamerica.com dans votre barre d’adresse, mais vous serez sur un site de phishing. Le serveur DNS malveillant ne répond pas nécessairement à toutes les requêtes. Il peut simplement expirer sur la plupart des demandes, puis rediriger les requêtes vers le serveur DNS par défaut de votre FAI. Les requêtes DNS inhabituellement lentes sont un signe que vous pouvez avoir une infection.

Les gens aux yeux acérés remarqueront peut-être qu’un tel site de phishing n’aura pas de cryptage HTTPS, mais beaucoup de gens ne le remarqueront pas. Les attaques de suppression de SSL peuvent même supprimer le cryptage en transit.

Les attaquants peuvent également simplement injecter des publicités, rediriger les résultats de recherche ou tenter d’installer des téléchargements au volant. Ils peuvent capturer les demandes de Google Analytics ou d’autres scripts presque à chaque utilisation du site Web et les rediriger vers un serveur fournissant un script qui injecte à la place des publicités. Si vous voyez des publicités pornographiques sur un site Web légitime comme How-To Geek ou le New York Times, vous êtes presque certainement infecté par quelque chose – sur votre routeur ou sur votre ordinateur lui-même.

De nombreuses attaques utilisent des attaques de falsification de requêtes intersites (CSRF). Un attaquant incorpore du JavaScript malveillant sur une page Web et que JavaScript tente de charger la page d’administration Web du routeur et de modifier les paramètres. Comme le JavaScript s’exécute sur un appareil à l’intérieur de votre réseau local, le code peut accéder à l’interface Web qui n’est disponible que sur votre réseau.

Certains routeurs peuvent avoir leurs interfaces d’administration à distance activées avec les noms d’utilisateur et mots de passe par défaut – les robots peuvent rechercher de tels routeurs sur Internet et y accéder. D’autres exploits peuvent tirer parti d’autres problèmes de routeur. UPnP semble être vulnérable sur de nombreux routeurs, par exemple.

Comment vérifier

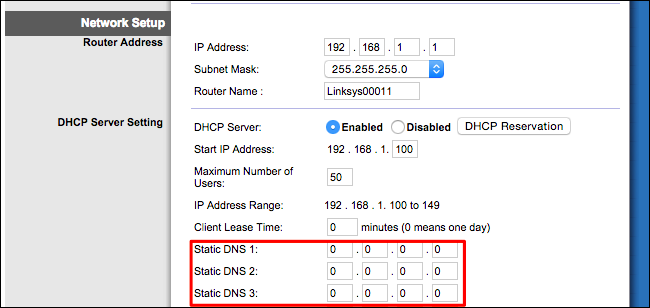

Le seul signe révélateur qu’un routeur a été compromis est que son serveur DNS a été changé. Vous voudrez visiter l’interface Web de votre routeur et vérifier ses paramètres de serveur DNS.

Tout d’abord, vous devrez accéder à la page de configuration Web de votre routeur. Vérifiez l’adresse de passerelle de votre connexion réseau ou consultez la documentation de votre routeur pour savoir comment.

Connectez-vous avec le nom d’utilisateur et le mot de passe de votre routeur, si nécessaire. Recherchez un paramètre «DNS» quelque part, souvent dans l’écran des paramètres de connexion WAN ou Internet. S’il est réglé sur «Automatique», c’est très bien – il l’obtient auprès de votre FAI. S’il est réglé sur «Manuel» et que des serveurs DNS personnalisés y sont entrés, cela pourrait très bien être un problème.

Ce n’est pas un problème si vous avez configuré votre routeur pour utiliser de bons serveurs DNS alternatifs – par exemple, 8.8.8.8 et 8.8.4.4 pour Google DNS ou 208.67.222.222 et 208.67.220.220 pour OpenDNS. Mais, s’il y a des serveurs DNS que vous ne reconnaissez pas, c’est un signe qu’un logiciel malveillant a changé votre routeur pour utiliser des serveurs DNS. En cas de doute, effectuez une recherche sur le Web pour les adresses des serveurs DNS et voyez si elles sont légitimes ou non. Quelque chose comme « 0.0.0.0 » est très bien et signifie souvent simplement que le champ est vide et que le routeur obtient automatiquement un serveur DNS à la place.

Les experts conseillent de vérifier ce paramètre de temps en temps pour voir si votre routeur a été compromis ou non.

Aide, il y a un serveur DNS malveillant!

Si un serveur DNS malveillant est configuré ici, vous pouvez le désactiver et dire à votre routeur d’utiliser le serveur DNS automatique de votre FAI ou entrer les adresses de serveurs DNS légitimes comme Google DNS ou OpenDNS ici.

Si un serveur DNS malveillant est entré ici, vous voudrez peut-être effacer tous les paramètres de votre routeur et le réinitialiser aux paramètres d’usine avant de le configurer à nouveau – juste pour être sûr. Ensuite, utilisez les astuces ci-dessous pour sécuriser le routeur contre de nouvelles attaques.

Renforcer votre routeur contre les attaques

Vous pouvez certainement renforcer votre routeur contre ces attaques – un peu. Si le routeur présente des failles de sécurité que le fabricant n’a pas corrigées, vous ne pouvez pas le sécuriser complètement.

- Installer les mises à jour du micrologiciel: Assurez-vous que le dernier micrologiciel de votre routeur est installé. Activez les mises à jour automatiques du micrologiciel si le routeur le propose – malheureusement, la plupart des routeurs ne le font pas. Cela garantit au moins que vous êtes protégé contre les défauts corrigés.

- Désactiver l’accès à distance: Désactivez l’accès à distance aux pages d’administration Web du routeur.

- Changer le mot de passe: Remplacez le mot de passe par l’interface d’administration Web du routeur afin que les attaquants ne puissent pas simplement accéder à l’interface par défaut.

- Désactiver UPnP: L’UPnP a été particulièrement vulnérable. Même si UPnP n’est pas vulnérable sur votre routeur, un logiciel malveillant s’exécutant quelque part dans votre réseau local peut utiliser UPnP pour changer votre serveur DNS. C’est ainsi que fonctionne UPnP – il fait confiance à toutes les demandes provenant de votre réseau local.

DNSSEC est censé fournir une sécurité supplémentaire, mais ce n’est pas la panacée ici. Dans le monde réel, chaque système d’exploitation client fait simplement confiance au serveur DNS configuré. Le serveur DNS malveillant pourrait prétendre qu’un enregistrement DNS ne contient aucune information DNSSEC, ou qu’il contient des informations DNSSEC et que l’adresse IP transmise est la vraie.

Crédit d’image: nrkbeta sur Flickr