Vous gérez un site Web respectable auquel vos utilisateurs peuvent faire confiance. Droite? Vous voudrez peut-être vérifier cela. Si votre site fonctionne sur Microsoft Internet Information Services (IIS), vous pourriez être surpris. Lorsque vos utilisateurs essaient de se connecter à votre serveur via une connexion sécurisée (SSL / TLS), il se peut que vous ne leur fournissiez pas une option sûre.

Fournir une meilleure suite de chiffrement est gratuit et assez facile à configurer. Suivez simplement ce guide étape par étape pour protéger vos utilisateurs et votre serveur. Vous apprendrez également à tester les services que vous utilisez pour voir à quel point ils sont réellement sûrs.

Pourquoi vos suites de chiffrement sont importantes

IIS de Microsoft est plutôt génial. C’est à la fois facile à installer et à entretenir. Il possède une interface graphique conviviale qui facilite la configuration. Il fonctionne sous Windows. IIS a vraiment beaucoup à offrir, mais tombe vraiment à plat en ce qui concerne les valeurs par défaut de sécurité.

Voici comment fonctionne une connexion sécurisée. Votre navigateur initie une connexion sécurisée à un site. Ceci est plus facilement identifié par une URL commençant par «HTTPS: //». Firefox propose une petite icône de verrouillage pour illustrer davantage le point. Chrome, Internet Explorer et Safari ont tous des méthodes similaires pour vous informer que votre connexion est cryptée. Le serveur auquel vous vous connectez répond à votre navigateur avec une liste d’options de chiffrement parmi lesquelles choisir, du plus préféré au moins. Votre navigateur parcourt la liste jusqu’à ce qu’il trouve une option de cryptage qu’il aime et que nous sommes en marche. Le reste, comme on dit, ce sont les mathématiques. (Personne ne dit ça.)

Le défaut fatal est que toutes les options de cryptage ne sont pas créées de la même manière. Certains utilisent de très bons algorithmes de chiffrement (ECDH), d’autres sont moins bons (RSA) et certains sont tout simplement mal avisés (DES). Un navigateur peut se connecter à un serveur en utilisant l’une des options fournies par le serveur. Si votre site propose des options ECDH mais aussi des options DES, votre serveur se connectera sur l’un ou l’autre. Le simple fait d’offrir ces mauvaises options de cryptage rend votre site, votre serveur et vos utilisateurs potentiellement vulnérables. Malheureusement, par défaut, IIS fournit des options assez médiocres. Pas catastrophique, mais certainement pas bon.

Comment voir où vous en êtes

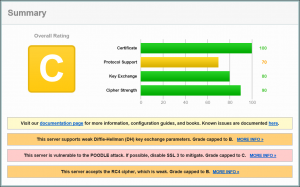

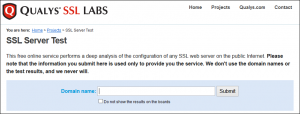

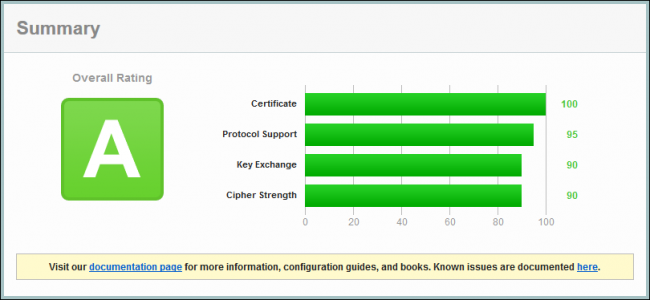

Avant de commencer, vous voudrez peut-être savoir où se situe votre site. Heureusement, les bonnes personnes de Qualys nous fournissent gratuitement des laboratoires SSL. Si vous allez à https://www.ssllabs.com/ssltest/, vous pouvez voir exactement comment votre serveur répond aux requêtes HTTPS. Vous pouvez également voir comment les services que vous utilisez s’empilent régulièrement.

Une note de prudence ici. Ce n’est pas parce qu’un site ne reçoit pas de note A que les personnes qui l’exécutent font du mauvais travail. SSL Labs qualifie RC4 d’algorithme de cryptage faible même s’il n’y a pas d’attaques connues contre lui. Certes, il est moins résistant aux tentatives de force brute que quelque chose comme RSA ou ECDH, mais ce n’est pas nécessairement mauvais. Un site peut offrir une option de connexion RC4 par nécessité pour la compatibilité avec certains navigateurs, utilisez donc le classement des sites comme une ligne directrice, et non une déclaration de sécurité ou son absence de fer.

Mise à jour de votre suite de chiffrement

Nous avons couvert l’arrière-plan, maintenant laissons nos mains sales. La mise à jour de la suite d’options fournie par votre serveur Windows n’est pas nécessairement simple, mais ce n’est certainement pas difficile non plus.

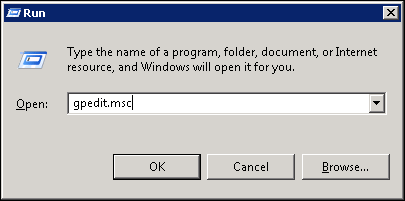

Pour commencer, appuyez sur la touche Windows + R pour afficher la boîte de dialogue «Exécuter». Tapez « gpedit.msc » et cliquez sur « OK » pour lancer l’éditeur de stratégie de groupe. C’est là que nous apporterons nos modifications.

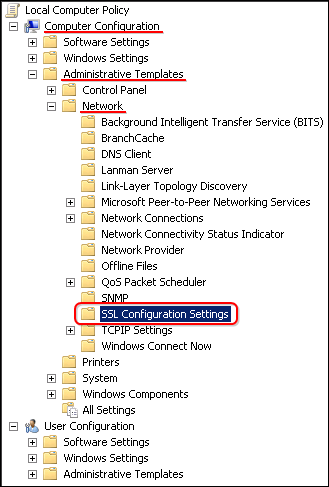

Sur le côté gauche, développez Configuration ordinateur, Modèles d’administration, Réseau, puis cliquez sur Paramètres de configuration SSL.

![]()

Sur le côté droit, double-cliquez sur SSL Cipher Suite Order.

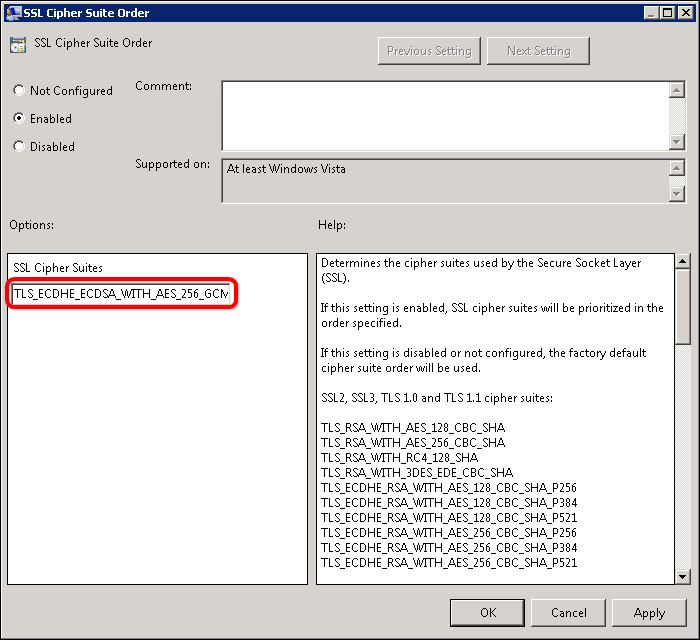

Par défaut, le bouton «Non configuré» est sélectionné. Cliquez sur le bouton «Activé» pour modifier les suites de chiffrement de votre serveur.

Le champ Suites de chiffrement SSL se remplira de texte une fois que vous aurez cliqué sur le bouton. Si vous voulez voir quelles suites de chiffrement votre serveur propose actuellement, copiez le texte du champ Suites de chiffrement SSL et collez-le dans le Bloc-notes. Le texte sera dans une longue chaîne ininterrompue. Chacune des options de chiffrement est séparée par une virgule. Mettre chaque option sur sa propre ligne rendra la liste plus facile à lire.

Vous pouvez parcourir la liste et ajouter ou supprimer à votre guise avec une restriction; la liste ne peut pas contenir plus de 1 023 caractères. Ceci est particulièrement ennuyeux car les suites de chiffrement ont des noms longs comme «TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384», alors choisissez soigneusement. Je recommande d’utiliser la liste établie par Steve Gibson sur GRC.com: https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt.

Une fois que vous avez organisé votre liste, vous devez la mettre en forme pour l’utiliser. Comme la liste d’origine, votre nouvelle liste doit être une chaîne de caractères ininterrompue, chaque chiffre étant séparé par une virgule. Copiez votre texte formaté et collez-le dans le champ Suites de chiffrement SSL et cliquez sur OK. Enfin, pour que le changement se fasse, vous devez redémarrer.

Avec votre serveur de nouveau opérationnel, dirigez-vous vers SSL Labs et testez-le. Si tout s’est bien passé, les résultats devraient vous donner une note A.

Si vous souhaitez quelque chose d’un peu plus visuel, vous pouvez installer IIS Crypto by Nartac (https://www.nartac.com/Products/IISCrypto/Default.aspx). Cette application vous permettra d’effectuer les mêmes modifications que les étapes ci-dessus. Il vous permet également d’activer ou de désactiver les chiffrements en fonction de divers critères afin que vous n’ayez pas à les parcourir manuellement.

Quelle que soit la manière dont vous le faites, la mise à jour de vos suites de chiffrement est un moyen simple d’améliorer la sécurité pour vous et vos utilisateurs finaux.