Vous êtes-vous déjà demandé comment des logiciels malveillants, des logiciels espions, des scarewares, des crapwares ou d’autres logiciels indésirables pouvaient se retrouver sur un ordinateur? Nous allons d’abord illustrer la facilité avec laquelle votre système peut être infecté, puis nous vous montrerons comment le nettoyer.

Notre exemple de système, exécutant Windows 7, a été mis en place du point de vue du pire des cas: quelqu’un qui ne souhaitait accéder rapidement à toutes les «choses amusantes» sur Internet sans aucun souci de sécurité personnelle ou informatique.

Fraîchement installé – Pre Malware

Ici, vous pouvez voir le nombre de processus (et le type) qui s’exécutaient sur notre système Windows 7 fraîchement installé. L’installation était si récente que la seule protection offerte par ce système était le pare-feu Windows et Windows Defender pour garder les hordes de logiciels malveillants et de virus à distance.

Comment certains logiciels malveillants pénètrent sur votre ordinateur

Les logiciels malveillants, les logiciels espions et autres logiciels indésirables se retrouvent sur votre ordinateur pour plusieurs raisons:

- Vous avez installé quelque chose que vous ne devriez vraiment pas avoir, à partir d’une source non fiable. Souvent, ceux-ci incluent des écrans de veille, des barres d’outils ou des torrents que vous n’avez pas recherchés de virus.

- Vous n’avez pas fait attention lors de l’installation d’une application «réputée» qui regroupe des logiciels de crapware «facultatifs».

- Vous avez déjà réussi à vous infecter et le malware installe encore plus de malwares.

- Vous n’utilisez pas une application antivirus ou anti-spyware de qualité.

Méfiez-vous des Crapware insidieux

Sur notre exemple de système, nous avons installé Digsby Messenger, une application «réputée» très populaire. Il s’agissait de la version d’installation régulière et comme vous pouvez le voir dans les captures d’écran suivantes, il y a des tentatives pour vous amener à installer des logiciels indésirables ou à faire des changements «pas si bons» sur votre ordinateur. Si une personne ne fait pas attention, son système est infecté.

Ici, vous pouvez voir la tentative d’ajouter la « Barre d’outils My.Freeze.com » à votre (vos) navigateur (s)… certainement pas bon! Notez que bien qu’il indique que le logiciel peut être supprimé plus tard, certaines personnes peuvent 1.) Ne pas le remarquer (manque d’attention), 2.) Être trop pressé d’installer le logiciel pour le remarquer, ou 3.) Ne soyez pas familier ou à l’aise avec la suppression du logiciel une fois qu’il est déjà installé sur leur système.

Le vrai truc avec Digsby (et d’autres logiciels configurés avec le même style d’installation) est que cliquer sur «Refuser» permet toujours à l’installation de Digsby de se poursuivre. Mais pouvez-vous imaginer comment les choses peuvent finir pour ces personnes qui pensent ou croient que la seule façon d’installer Digsby ou un logiciel similaire est de cliquer sur «Accepter»? Il a un style vraiment trompeur!

Une tentative très évidente de faire de «My.Freeze.com» la nouvelle page d’accueil de votre (vos) navigateur (s). Une fois de plus, le dilemme «Refuser» contre «Accepter» combiné à un choix de sélection par coche…

Si vous avez de nombreux programmes qui tentent d’installer des logiciels à «valeur ajoutée» comme celui-ci sur votre système, vous constaterez rapidement que la majorité (ou la totalité) des ressources de votre système d’exploitation sont utilisées par des logiciels malveillants (c’est-à-dire des processus d’arrière-plan). Il est également probable que vous ayez une réponse instable ou très lente du navigateur et que votre sécurité personnelle et celle de votre ordinateur soient probablement compromises.

À quelle vitesse un système peut-il être infecté?

Il n’a fallu que 2,5 heures pour atteindre le niveau décrit dans notre article… il suffit de surfer n’importe où pour «ce qui semble intéressant ou différent», de télécharger des éléments comme des économiseurs d’écran, des applications de partage de fichiers et d’installer des logiciels douteux à partir de publicités.

Les possibilités d’être infecté par des virus ou des logiciels malveillants étaient plutôt élevées avec peu ou pas de protection ou de prévoyance concernant ce qui était installé ou pour les sites Web visités. Des recherches pour diverses images «moins que souhaitables», des économiseurs d’écran, des clics sur des publicités, etc. ont permis de trouver très facilement des problèmes… peut-être la meilleure façon d’exprimer cela est qu’il était très facile de trouver notre système d’exemple.

Ici vous pouvez voir une capture d’écran du bureau de notre exemple de système. Notez qu’il existe des icônes pour les programmes de partage de fichiers, de faux programmes anti-malware, des icônes pour divers écrans de veille, des sites Web moins que sympas (vecteurs d’infection supplémentaires possibles) et une danseuse virtuelle. Rien de bon ici!

Voici un aperçu du menu Démarrer … notez que certains des logiciels malveillants ont des raccourcis évidents dans le dossier de démarrage, mais il y en avait beaucoup sur notre exemple de système qui ne figuraient pas dans ce dossier.

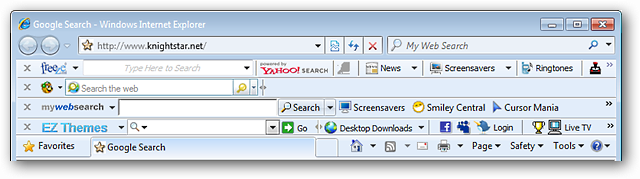

Un rapide coup d’œil à une surabondance de barres d’outils infestant Internet Explorer 8… à ce stade, le navigateur avait déjà des problèmes pour démarrer correctement (très lent), des épisodes de plantage et un piratage de navigateur s’était produit.

Jetant un coup d’œil à la fenêtre de désinstallation du programme, vous trouverez une variété de types de logiciels malveillants et indésirables présents sur notre exemple de système.

Un bon aperçu des scareware

Qu’est-ce que le scareware? C’est un logiciel qui, une fois installé sur votre système, essaiera de vous faire croire que vous avez un système hautement infecté avec un «nombre d’infections» très élevé. Ces programmes vous dérangeront constamment pour vous inscrire et acheter le logiciel afin de nettoyer votre système informatique.

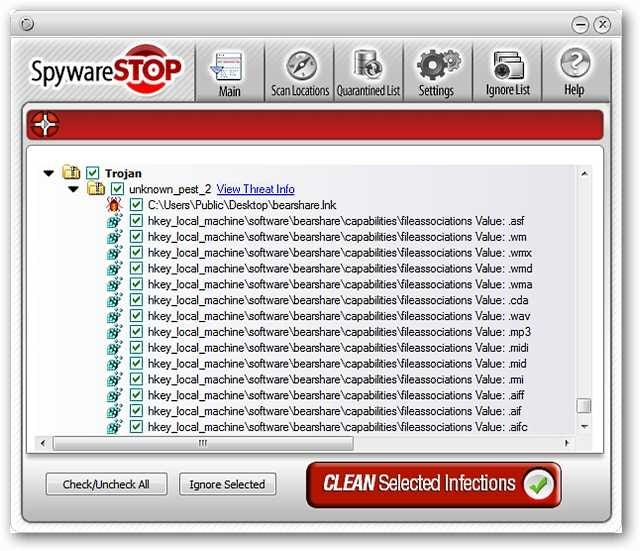

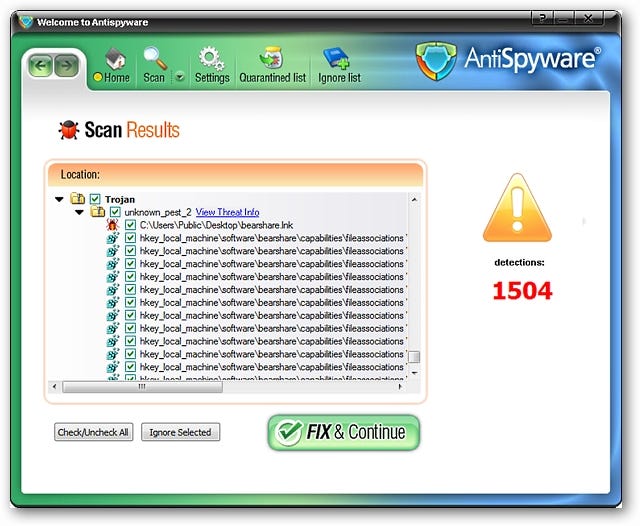

Ici, vous pouvez voir deux exemples de scareware bien connus. SpywareStop et AntiSpyware 2009. Ne soyez pas surpris si vous remarquez que ces deux logiciels «séparés» semblent être extrêmement semblables en apparence, en style et en fonctionnement. Ils sont exactement pareils… le même loup juste des peaux de mouton différentes. Il s’agit d’une pratique courante pour garder une longueur d’avance sur les logiciels anti-malware et anti-virus légitimes et ne pas être supprimés avant d’être achetés par des utilisateurs d’ordinateurs sans méfiance.

Un bon coup d’œil aux deux écrans qui apparaissaient à chaque fois que nous avons démarré notre exemple de système… aucune hésitation à «nous rappeler» à quel point notre ordinateur était infecté et que nous devrions enregistrer le logiciel maintenant. Répugnant!!

La fenêtre principale de SpywareStop… oh si vite pour essayer de vous encourager à supprimer les infections.

La fenêtre contextuelle de la barre d’état système pour SpywareStop…

À quoi ressemblent les choses si quelqu’un est allé enregistrer le logiciel et l’acheter? L’inscription commence par une demande d’informations de base, y compris une adresse e-mail. Il y a de fortes chances que les adresses récoltées de cette manière soient vendues à des spammeurs… le potentiel d’un petit revenu supplémentaire aura certainement un attrait.

Notez que des services et logiciels supplémentaires sont facilement disponibles! Rien de tel qu’une opportunité de gagner de l’argent encore plus facilement une fois qu’ils ont quelqu’un d’aussi loin… et bien sûr, vous pouvez utiliser votre carte de crédit. Comme c’est pratique pour eux …

Le cousin toujours merveilleux de SpywareStop… le tristement célèbre AntiSpyware 2009 (également très connu avec la désignation 2008).

Et la merveilleuse fenêtre contextuelle de la barre d’état système pour AntiSpyware 2009… le plaisir ne s’arrête jamais!

Qu’en est-il de l’inscription pour celui-ci? Jetez un œil à ces deux captures d’écran et comparez-les avec les deux ci-dessus. Il y a si peu de différence… encore un autre signe que ce sont des programmes de scareware identiques avec des interfaces utilisateur modifiées et des sites Web alternatifs.

Comme c’est gentil! Plus de logiciels supplémentaires disponibles à l’achat et la possibilité d’utiliser cette carte de crédit et PayPal!

Quelques autres éléments associés aux logiciels malveillants

Voici une autre caractéristique irritante de certains logiciels malveillants. De belles fenêtres contextuelles vous harcelant pour répondre à des sondages ou faire d’autres choses. C’était un «cadeau» supplémentaire de l’un des programmes installés sur notre exemple de système.

Un aperçu des processus en cours après l’infection

Comparez la capture d’écran des processus en cours d’exécution affichée au début de l’article, puis les processus en cours d’exécution illustrés ici. Vous pouvez déjà voir une augmentation significative. Pas bon pour vous ou votre ordinateur!

Conclusion

Bien que rien de super horrible ne soit arrivé sur notre système d’exemple au cours de ces 2,5 heures, il est toujours facile de voir à quelle vitesse un système peut commencer à devenir un désordre. Imaginez un système qui a été exposé pendant une période beaucoup plus longue et qui est fortement infecté! La meilleure approche est d’éviter les ennuis dès le début. Mais si vous vous trouvez ou rencontrez quelqu’un que vous connaissez avec un système infecté, jetez un œil à notre prochaine série sur la suppression des logiciels malveillants d’un ordinateur infecté.

Next Up: Suppression du logiciel espion

Restez à l’écoute, car demain, nous vous montrerons comment nous avons nettoyé l’ordinateur rempli de crapware avec Spybot Search & Destroy. Et plus tard cette semaine, nous montrerons comment Ad-Aware et MalwareBytes se sont comportés contre le même ensemble de logiciels espions.