Un chercheur en sécurité a récemment découvert une porte dérobée dans de nombreux routeurs D-Link, permettant à quiconque d’accéder au routeur sans connaître le nom d’utilisateur ou le mot de passe. Ce n’est pas le premier problème de sécurité du routeur et ne sera pas le dernier.

Pour vous protéger, vous devez vous assurer que votre routeur est configuré de manière sécurisée. Il ne s’agit pas seulement d’activer le cryptage Wi-Fi et de ne pas héberger un réseau Wi-Fi ouvert.

Désactiver l’accès à distance

Les routeurs offrent une interface Web, vous permettant de les configurer via un navigateur. Le routeur exécute un serveur Web et rend cette page Web disponible lorsque vous êtes sur le réseau local du routeur.

Cependant, la plupart des routeurs offrent une fonction «d’accès à distance» qui vous permet d’accéder à cette interface Web de n’importe où dans le monde. Même si vous définissez un nom d’utilisateur et un mot de passe, si vous avez un routeur D-Link affecté par cette vulnérabilité, n’importe qui pourrait se connecter sans aucune information d’identification. Si vous avez désactivé l’accès à distance, vous serez à l’abri des personnes qui accèdent à distance à votre routeur et le falsifient.

Pour ce faire, ouvrez l’interface Web de votre routeur et recherchez la fonction «Accès à distance», «Administration à distance» ou «Gestion à distance». Assurez-vous qu’il est désactivé – il devrait être désactivé par défaut sur la plupart des routeurs, mais il est bon de vérifier.

Mettre à jour le micrologiciel

Comme nos systèmes d’exploitation, nos navigateurs Web et tous les autres logiciels que nous utilisons, le logiciel du routeur n’est pas parfait. Le micrologiciel du routeur – essentiellement le logiciel exécuté sur le routeur – peut présenter des failles de sécurité. Les fabricants de routeurs peuvent publier des mises à jour du micrologiciel qui corrigent ces failles de sécurité, bien qu’ils interrompent rapidement la prise en charge de la plupart des routeurs et passent aux modèles suivants.

Malheureusement, la plupart des routeurs ne disposent pas d’une fonction de mise à jour automatique comme Windows et nos navigateurs Web – vous devez consulter le site Web du fabricant de votre routeur pour une mise à jour du micrologiciel et l’installer manuellement via l’interface Web du routeur. Assurez-vous que le dernier micrologiciel disponible est installé sur votre routeur.

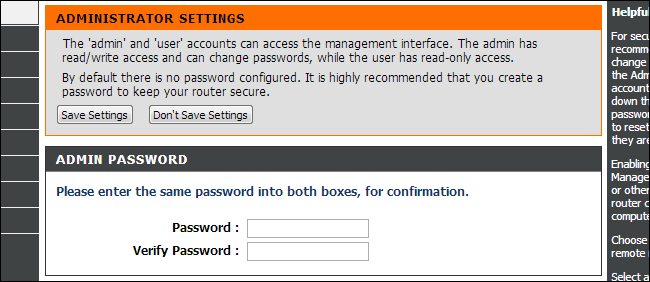

Modifier les informations de connexion par défaut

De nombreux routeurs ont des identifiants de connexion par défaut qui sont assez évidents, tels que le mot de passe «admin». Si quelqu’un accédait à l’interface Web de votre routeur via une sorte de vulnérabilité ou simplement en se connectant à votre réseau Wi-Fi, il serait facile de se connecter et de modifier les paramètres du routeur.

Pour éviter cela, remplacez le mot de passe du routeur par un mot de passe autre que celui par défaut qu’un attaquant ne pouvait pas facilement deviner. Certains routeurs vous permettent même de modifier le nom d’utilisateur que vous utilisez pour vous connecter à votre routeur.

Verrouiller l’accès Wi-Fi

Si quelqu’un accède à votre réseau Wi-Fi, il pourrait tenter de falsifier votre routeur – ou simplement faire d’autres mauvaises choses comme fouiner sur vos partages de fichiers locaux ou utiliser votre connexion pour télécharger du contenu protégé par des droits d’auteur et vous causer des ennuis. L’exécution d’un réseau Wi-Fi ouvert peut être dangereuse.

Pour éviter cela, assurez-vous que le Wi-Fi de votre routeur est sécurisé. C’est assez simple: configurez-le pour utiliser le cryptage WPA2 et utiliser une phrase de passe raisonnablement sécurisée. N’utilisez pas le cryptage WEP plus faible ou ne définissez pas une phrase de passe évidente comme «mot de passe».

Désactiver UPnP

Diverses failles UPnP ont été trouvées dans les routeurs grand public. Des dizaines de millions de routeurs grand public répondent aux requêtes UPnP d’Internet, permettant aux attaquants sur Internet de configurer à distance votre routeur. Les applets Flash de votre navigateur peuvent utiliser UPnP pour ouvrir des ports, ce qui rend votre ordinateur plus vulnérable. UPnP est assez peu sûr pour diverses raisons.

Pour éviter les problèmes basés sur UPnP, désactivez UPnP sur votre routeur via son interface Web. Si vous utilisez un logiciel qui a besoin de ports transférés – comme un client BitTorrent, un serveur de jeu ou un programme de communication – vous devrez transférer des ports sur votre routeur sans compter sur UPnP.

Déconnectez-vous de l’interface Web du routeur lorsque vous avez terminé sa configuration

Des failles XSS (Cross site scripting) ont été trouvées dans certains routeurs. Un routeur avec une telle faille XSS pourrait être contrôlé par une page Web malveillante, ce qui permettrait à la page Web de configurer les paramètres pendant que vous êtes connecté. Si votre routeur utilise son nom d’utilisateur et son mot de passe par défaut, la page Web malveillante serait facile. obtenir l’accès.

Même si vous changiez le mot de passe de votre routeur, il serait théoriquement possible pour un site Web d’utiliser votre session de connexion pour accéder à votre routeur et modifier ses paramètres.

Pour éviter cela, déconnectez-vous simplement de votre routeur lorsque vous avez terminé de le configurer.Si vous ne pouvez pas le faire, vous pouvez supprimer les cookies de votre navigateur. Ce n’est pas quelque chose de trop paranoïaque, mais vous déconnecter de votre routeur lorsque vous avez fini de l’utiliser est une chose rapide et facile à faire.

Changer l’adresse IP locale du routeur

Si vous êtes vraiment paranoïaque, vous pourrez peut-être changer l’adresse IP locale de votre routeur. Par exemple, si son adresse par défaut est 192.168.0.1, vous pouvez la changer en 192.168.0.150. Si le routeur lui-même était vulnérable et qu’une sorte de script malveillant dans votre navigateur Web tentait d’exploiter une vulnérabilité de script intersite, d’accéder à des routeurs vulnérables connus à leur adresse IP locale et de les falsifier, l’attaque échouerait.

Cette étape n’est pas complètement nécessaire, d’autant plus qu’elle ne protégerait pas contre les attaquants locaux – si quelqu’un était sur votre réseau ou si un logiciel s’exécutait sur votre PC, il serait en mesure de déterminer l’adresse IP de votre routeur et de s’y connecter.

Installer des micrologiciels tiers

Si vous êtes vraiment préoccupé par la sécurité, vous pouvez également installer un micrologiciel tiers tel que DD-WRT ou OpenWRT. Vous ne trouverez pas de portes dérobées obscures ajoutées par le fabricant du routeur dans ces firmwares alternatifs.

Les routeurs grand public s’annoncent comme une véritable tempête de problèmes de sécurité – ils ne sont pas automatiquement mis à jour avec de nouveaux correctifs de sécurité, ils sont connectés directement à Internet, les fabricants arrêtent rapidement de les prendre en charge et de nombreux routeurs grand public semblent remplis de mauvais code qui mène à des exploits UPnP et à des portes dérobées faciles à exploiter. Il est judicieux de prendre quelques précautions de base.

Crédit d’image: Nuscreen sur Flickr